Abr 9, 2021 | Actualidad

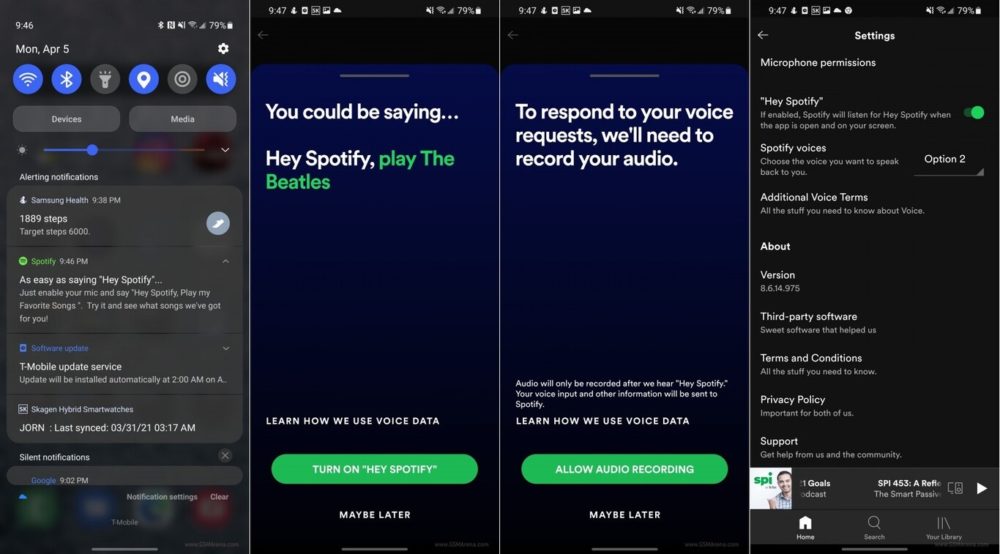

La aparición del aviso de la activación de «Hey Spotify» se han visto en dispositivos Galaxy S21 como las palabras clave que activan a este asistente, así como un pequeño tutorial que explica su funcionamiento.

Según se explica, el comando activa la búsqueda de música por voz cuando la pantalla está encendida y la app abierta. En este aspecto, la app siempre está escuchando por el comando de activación, pero según Spotify solo se crean registro y transcripciones de la búsqueda y no de todo lo que el usuario dice.

Es importante mencionar que las funciones del nuevo «asistente virtual» de Spotify se limitan a únicamente búsqueda y reproducción de música (de ahí la denominación entre comillas), eso sí, sin usar las manos.

En contraste, es lo mismo que se puede realizar desde otros asistentes de voz, y de hecho hasta menos porque estos asistentes permiten el control de música con la pantalla de los dispositivos apagada.

Sin embargo, de alguna manera Spotify espera que los usuarios de su plataforma decidan elegir mejor a su comando de activación en vez de Assistant, Alexa o Siri.

Abr 9, 2021 | Productividad

El malware en todas sus variantes forma parte de los microorganismos de la oficina desde que empezamos a usar la tecnología.

Al principio parecían inofensivos virus, que algunos programadores orgullosos propagaban para mostrar su habilidad o las debilidades de los sistemas.

Hoy en día, mucho más sofisticados y diversos, los ciberdelincuentes, a menudo organizados, los utilizan para lucrarse a costa de empresas desprevenidas e incautos ciudadanos.

¿Qué es el malware?

Llamamos así a todo tipo de programas con fines maliciosos que persiguen robar información, hacerse con credenciales de acceso, aprovecharse de nuestros recursos informáticos, abrir puertas traseras para la entrada de otro malware, controlar remotamente nuestros equipos para diseminar otro malware o lanzar otros ciberataques, extorsionarnos tras cifrarnos información o para difundirla, etc.

Necesitamos conocer también las vías de entrada más frecuentes, como la ingeniería social o los equipos no actualizados o con fallos en su instalación.

Prevención y protección

Son las claves para mantener a raya al malware, estableciendo medidas tecnológicas y organizativas.

Las tecnológicas están orientadas a tener recursos para recuperarnos y parar las posibles infecciones a tiempo, mientras que las organizativas incluyen la formación de los empleados para evitar ser objeto de ataques de ingeniería social que deriven en la instalación de malware.

En Golsystems contamos con expertos certificados en ciberseguridad y protección de datos. Sigue nuestras redes para saber más sobre como prevenir y combatir el malware.

Abr 9, 2021 | Actualidad

Ayer se hizo público el robo a LinkedIn que afectaría a los datos de 500 millones de usuarios, aunque los responsables de la firma aseguran que no ha habido brecha de seguridad, sino que se trata de una recopilación de datos agregados de distintos servicios.

Esos datos se han puesto a la venta en un popular foro de hackers, y como prueba se ha publicado un fichero con 2 millones de perfiles en los que se han encontrado correos electrónicos y teléfonos móviles de los usuarios afectados.

Los responsables de LinkedIn aseguran en Gizmodo que nadie se ha logrado infiltrar en sus sistemas, y según sus primeras investigaciones «el conjunto de datos publicado parece incluir información visible públicamente que fue recolectada de LinkedIn y agregada con datos de otros sitios web y empresas».

La firma está investigando actualmente el incidente y ayer se publicó un comunicado oficial en el que insistían en que la filtración no era más que una «agregación de datos» de diversos sitios web, y no era un a filtración como tal, ya que «no se han incluido datos privados de cuentas de nuestros miembros en los datos que hemos revisado».

Como señalan en Gizmodo, las autoridades que gestionan la protección de datos en Italia y Hong Kong están realizando sus propias investigaciones para verificar que la filtración no es tan seria como podría parecer en primer termino, y mientras tanto en Cyber News cuentan con una pequeña herramienta que permite comprobar si tu cuenta de correo electrónico está asociada con ese potencial robo de datos, sea agregado o no.